Si bien las viejas técnicas para infectar usuarios siguen siendo efectivas, los ciberdelincuentes siempre están innovando y buscando formas de capturar la mayor cantidad de víctimas posible.

Cuando un usuario infecta su equipo con un antivirus falso, generalmente comienza a recibir alertas de todo tipo que solicitan la compra de una licencia para poder eliminar las supuestas infecciones detectadas o en algunos casos desinstalar el programa.

Pero también existen métodos más ingeniosos como el bloqueo de aplicaciones, secuestro de archivos e incluso alertas menos agresivas -aparecen cada cierto tiempo o ciertas acciones del usuario- que buscan ser menos sospechosas.

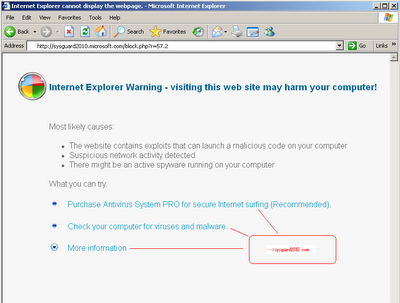

Con esta idea en mente, una de las formas de realizar estafas consiste en infectar el navegador y controlar todo su tráfico:

Si se observa el dominio o URL del ejemplo, parecerá que se está en una página real de Microsoft (microsoft.com), en realidad la web que se muestra es fraudulenta y pertenece a los ciberdelincuentes, sus enlaces apuntan hacia la página del falso antivirus.

Esto lo logran con la instalación de un proxy local que envía todo el tráfico de microsoft.com hacia sitios fraudulentos. La misma técnica se podría utilizar para controlar otros dominios, como por ejemplo la página web de nuestro banco, pero en este caso parece que sólo buscan asociar la aplicación falsa con Microsoft, generar una especie de confianza y más ventas robos.

Como destacan en Sophos, en un equipo comprometido debemos tener cuidado, no todo es lo que parece. Muchos rogues o falsos antivirus buscan los 50 dólares que puede costar la licencia fraudulenta que ofrecen, pero muchos otros generan diversos problemas, instalan keyloggers, roban información, desactivan herramientas de seguridad y en definitiva controlan totalmente nuestro equipo para realizar otras estafas.

Ver también:

Troyano bloquea el sistema a cambio de un SMS.

Antivirus 2010, nuevo software de limpieza fraudulento.