Hace algunas semanas comenté un caso muy parecido, los atacantes enviaron correos falsos simulando ser CinePlanet, una cadena de cines de Perú, para infectar a los usuarios con descargas maliciosas.

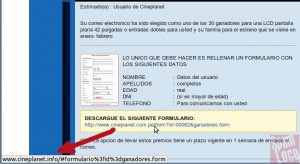

En los últimos días circuló una variante del mismo ataque y aún sigue activo, así que tengan cuidado. En esta oportunidad les hacen creer a las víctimas que se ganaron un LCD para que completen un formulario que se debe descargar:

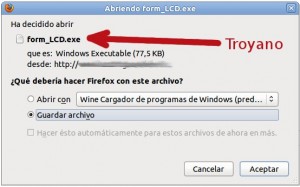

El formulario en realidad es un troyano form_LCD.exe (16/42), si se presta atención a la siguiente captura se puede ver que el destino del enlace es un dominio .info. Los atacantes registraron la dirección cineplanet .info (no entrar) para engañar a sus víctimas (la dirección real es www.cineplanet.com.pe):

Nota: no entrar al dominio .info porque podrías infectar tu computadora.

Una vez que las víctimas hacen clic se descarga el troyano .exe que simula ser un formulario del LCD:

Como vemos, es un ataque bastante elaborado aunque hay algunos detalles para sospechar como las faltas de ortografía y la forma general de dirigirse a los ganadores “Estimado(a) : Usuario de Cineplanet”… si realmente hubieras ganado un premio al menos sabrían tu nombre.

CinePlanet por su parte ha publicado un aviso en su página de Facebook y Twitter para alertar a todos los clientes. Para un investigador o apasionado por la seguridad puede ser muy interesante leer los comentarios de los usuarios, hay de todo tipo, algunos detectaron el engaño gracias al sentido común, otros no.

Por ejemplo, vemos el siguiente:

Como siempre recibe mensajes promocionales en un principio creyó que era algo real, intentó abrir el formulario y la descarga le pareció sospechosa (sentido común) por lo que visitó la página de Facebook de la empresa para informarse mejor. Esa simple acción (comunicarse con la empresa, buscar información en su página) evitó que su computadora se infectara.

Otra cosa, que tal vez no debería mencionarla, es que todos los que comentan en la página de Facebook podrían ser víctimas de futuros ataques ¿por qué? Porque aparecen sus nombres completos los cuales podrían ser utilizados en correos personalizados, conseguir sus e-mails no sería complicado teniendo en cuenta que en Facebook todos somos “amigos” y agregamos a cualquiera que tenga una foto linda.

Gracias Paul por el envío!

Ver también:

Phishing de Cinemark Perú busca infectar con trivia falsa.

Hijos de su chingada madre,,, casi caigo,,, pero como ya tengo una LED de 42 pulgadas,,, omiti el mensaje pero luego entró un compañero de la oficina a mi computadora y se topó con el mensaje y el muy miserable me dijo que estaba descargando un formulario porque CINEPLANET decia que me habia ganado una LCD (menudo idiota,, ahora tengo que desinfectar mi maquina de este misero troyanito)….tengan mucho cuidado,,, alerten a todos los que puedan.

En diversos muros facebook circula una publicacion sobre un falso antivirus, lo curioso que la descarga enlazada varía según el SO que estes usando (o el user agent de firefox) en Win, es .exe, desde Mac es .dmg y desde linux ofrece .tar.gz

Voy a comprobarlo, gracias por la información.

He hecho un pequeño análisis del programilla y grosso modo esto es lo que he sacado en claro:

Se trata de un programa en Visual Basic 6 comprimido con upx (nada más fácil) y parece (por las strings que se ven) que lleva incorporado el LOIC o algo similar para hacer peticiones masivas a páginas web.

1 – Crea un programa llamado servicio. exe

2- Crea las siguientes claves de registro:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\Window Service: «servicio.exe»

HKU\S-1-5-21-73586283-1677128483-1644491937-500\Software\Microsoft\Windows\CurrentVersion\Run\Windows Update: «C:\DOCUME~1\ADMINI~1\Temp\servicio.exe»

Por supuesto, el nombre de la carpeta de administrador dentro de documents and settings es el nombre de usuario que tengo en la máquina de prueba, con lo que variará en otros ordenadores.

3- Intenta conectarse a union-for os.com (sin espacio) IP:193.107.16.150 por el puerto 1863

4- Si lo consigue, envía la siguiente conversación:

NICK {XP\ESP\826974}

USER [NOMBRE_EQUIPO] * 0 :[NOMBRE_EQUIPO]

:RjR.Network NOTICE AUTH :GET: http://www.google.com

:RjR.Network NOTICE AUTH :User-Agent: Firefox

:RjR.Network 001 {XP\ESP\826974}

:RjR.Network 002 {XP\ESP\826974}

:RjR.Network 003 {XP\ESP\826974}

:RjR.Network 004 {XP\ESP\826974}

:RjR.Network 005 {XP\ESP\826974}

:RjR.Network 005 {XP\ESP\826974}

:RjR.Network 005 {XP\ESP\826974}

:RjR.Network 422 {XP\ESP\826974} :http://www.google.com

:{XP\ESP\826974} MODE {XP\ESP\826974} :+iwx

MODE {XP\ESP\826974} -ix

JOIN #per

MODE {XP\ESP\826974} -ix

JOIN #per

MODE {XP\ESP\826974} -ix

JOIN #per

MODE {XP\ESP\826974} -ix

JOIN #per

:{XP\ESP\826974}![NOMBRE_EQUIPO]@Crew-[TU_IP] JOIN :#per

Donde:

XP -> Sistema operativo de la máquina infectada

ESP-> País de la víctima

826974-> Valor aleatorio para identificar unívocamente cada usuario (o eso creo)

[NOMBRE_EQUIPO]-> Nombre del equipo de la víctima

[TU_IP]-> Pues eso, la ip de la víctima

Para desinfectarse sólo hay que finalizar el proceso (taskmgr), quitar las claves de registro creadas por el programa y eliminar el archivo que está oculto en la carpeta Temp dentro de Documents and settings/usuario.

Como me aburría un poco más, miré a ver la información del whois de la página union-for os.com, que por supuesto tenía pinta de ser falsa, pero había un detalle, el email, que me parecía que podía ser de verdad. Buscando dicho email en google encontré unos blogs de blogspot en los que el usuario coincidía con este email y, qué casualidad, era de Perú. Además el buen joven publica una foto suya, por lo que si queréis saber quién administra esta botnet (o lo que sea), aquí lo tenéis:

http://www.blogger.com/profile/18385729382294016925

Además, hubo otras páginas que fueron registradas con el mismo email y que no tienen buena pinta. Si queréis verlas, buscando el nombre del mail en google nos arroja ciertos resultados de páginas de whois (por si alguien tiene la curiosidad de mirarlo).

Un saludo

@Milton, muy bueno! gracias por compartirlo.

Esa info es posible que la manden a la direccionde alta tecnologia de la PNP- http://www.policiainformatica.gob.pe/contactenos.asp

a ver si hacen algo ahi… quizas el que esta mandando esos correos lo haga por chistoso, pero seria bueno que se de cuenta que no debe jugar con la gente no?…

Es muy lamentablemente que la mayor cadenas de cines en Perú, CinePlanet, no tenga cuidado con la lista de correos de sus clientes, esta no es la primera vez que sucede algo así, ya va más de una año que vamos recibiendo muchos correos falsos de este cine y los más afectados son los usuarios que no tienen mucha experiencia con la seguridad informática.

Es más, hace unos días les envié un correo y me respondieron lo siguiente: http://i39.tinypic.com/vs2ys5.png

Allí me indican lo siguiente: «personajes ajenas, con base de datos que NO PERTENECE a Cineplanet, envía este tipo de correos y en ALGUNOS casos son sus clientes»

Muy bien, dime tú Alejandro, qué opinas al respecto? si te soy sincero, suelo cuidar mucho mi correo personal, no estoy suscrito a nada allí, los de CinePlanet te agregan automáticamente a su lista de correos cuando eres un cliente con tarjeta premium, y así te envían promociones y a veces correos falsos (por terceras personas), entonces, yo no creo mucho la verdad que otras personas estén intentando con base de datos AJENA de Cineplanet y oh! que casualidad, justo «ALGUNOS» (por no decir la mayoría ya que si entras a su página en Facebook, no son pocos los que se quejan o preguntan sobre la veracidad de estos correos) son clientes de CinePlanet.

Una lástima en verdad, no puedo creer que sea tan fácil robar una lista de correos a una empresa que creí seria y encima quieran negarlo.

El problema es que no se puede afirmar que los spammers tengan la base de datos, yo creo que están enviando correos al azar de forma masiva y como dicen ellos, muchos coinciden en que son clientes de Cineplanet. Pienso que deberían hacer una campaña más fuerte para educar a los usuarios, publicar un mensaje en el muro no ayuda mucho cuando en el día publican varios mensajes promocionales dejando el aviso de seguridad «tapado» por el resto.

Esto también le ha pasado a Cinemark y hace poco comenté un caso de un programa de TV llamado «La Ruleta de la Suerte» con el cual hacían lo mismo, en este caso además filtraban las IPs para que sólo usuarios de Perú se infectaran. Es decir, no parece que sea algo sólo contra clientes de Cineplanet.

En latam el malware cada vez es más sofisticado y Perú lamentablemente es uno de los países más afectados, mira estos números publicados por Eset en relación a una botnet llamada Volk, en Perú se encontraron el 63% de las víctimas.

Otro problema es que falsificar una dirección de correo no es complicado, incluso hay servicios online gratuitos que lo hacen, y muchos al ver que la dirección coincide con la del cine creen con mayor facilidad que es real. La técnica se conoce como e-mail email spoofing (mira este ejemplo que comenté).

Como comentaba al principio, yo creo que los delincuentes los envían al azar para pescar víctimas o ya sepan de alguna forma quienes son clientes de Cineplanet, pero no necesariamente porque hayan robado la base de datos. No lo digo por defender a la empresa, no me interesa, lo que sí deberían dejar «más a la vista» las advertencias para educar a los usuarios porque una publicación en el muro puede pasar fácilmente desapercibida, lo mismo un twitt.

Interesante esas estadísticas, no las conocía, pero bueno, como te dije, me parece algo muy raro, que el correo que brindé a Cineplanet haya sido escogido «por casualidad», como te dije, ese correo no lo tengo suscrito a ningún otro servicio/web, solamente a Cineplanet, por eso me cuesta creer que hay sido por casualidad por spammers, pero en fin, ya de nada sirve culpar, lo único que deberían hacer es como dices, que se enfoquen más en brindar esa información a sus clientes, ya que si bien es cierto, en su muro hay más publicidad que anuncios para evitar estos fraudes.

Gracias por los enlaces Alejandro, muy interesantes. Excelente blog ;)

Ahora entiendo lo de tu correo, es raro que justo te llegue si no lo usas en otras cosas que sean «públicas».

Voy a probar suscribirme al boletín de ellos para ver si me llega algo, si llega entonces tu teoría era correcta :)

Sí, pero si analizamos un poco, lo más probable es que si llegaron a robar la base de datos (lo más seguro), ahorita te estás suscribiendo a una nueva en la cual no aparecerás en la que ya fue robada antes… Porque supongo que si ya les robaron una vez la base de datos, tomaron medidas al respecto para que no vuelva a pasar, con lo cual los nuevos clientes que se suscriben no se verán afectados, solo los que ya estaban registrados cuando robaron la base de datos en el pasado. ¿Me dejo entender Alejandro? De todas formas creo que ya sabemos quién está detrás de todo esto, gracias a Milton.