A la hora de infectar los ciberdelincuentes básicamente tienen dos opciones, enviarle el malware directamente a las víctimas (mensajes spam por correo, chat, redes sociales, etc) o esperar que las víctimas sean las que vayan hacia el malware.

En el segundo caso una de las técnicas más utilizadas hoy en día es la del BlackHat SEO, los atacantes posicionan páginas maliciosas en los primeros resultados de los buscadores o aprovechan sitios vulnerables para redireccionar el tráfico hacia ellas, puedes ver ejemplos de estos ataques en los siguientes artículos: ¿Dónde queda Uruguay? (BlackHat SEO), Buscar modelos en internet puede ser peligroso y BlackHat SEO + Java vulnerable = descarga oculta de troyano.

En este segundo grupo también se podría incluir el uso malintencionado de marcas conocidas para engañar a los usuarios. El pasado año por ejemplo, uno de los desarrolladores del programa VLC cansado de ver sitios falsos que aprovechaban la buena reputación del reproductor, publicó en su blog personal a modo de denuncia una lista de sitios que ofrecían versiones de pago e instaladores infectados.

Otro ejemplo es el del dominio ares.com que se utiliza para propagar una versión modificada del programa que requiere el pago de una licencia. La página oficial de Ares en realidad es aresgalaxy.sourceforge.net y el programa es completamente gratuito:

I’ve paid for Ares, can I have a refund?

Ares is a 100% free program and we don’t sell it nor we have authorized third parties to do that.

>> aresgalaxy.sourceforge.net/readmore.htm

Experimento Ares.com.uy:

En las últimas semanas estuve realizando un experimento para ver cuántas personas podrían acceder a la descarga de Ares a pesar de ser una versión no oficial. Para ello utilicé el dominio ares.com.uy.

Allí monté una página que ofrece supuestamente una versión de Ares mejorada, pero en realidad nunca se llega a realizar la descarga del programa. Los usuarios simplemente pasan de una página a otra quedando la actividad registrada en Google Analytics.

Todos los usuarios «medidos» accedieron directamente al sitio, es decir escribiendo la dirección en sus navegadores, tráfico que se denomina Type-in.

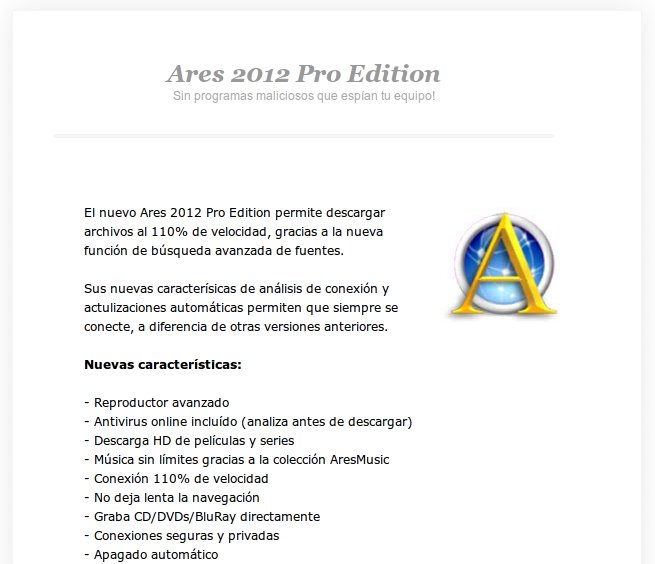

Al acceder lo que se encontraban era lo siguiente:

Como se puede ver, se describen las características del supuesto programa como la grabación directa en CD/DVD/BluRay, modo oculto para oficinas, acceso a la base de datos de Sony y Warner para descargar películas, etc. La idea era describir funciones ridículas que llamaran la atención de algunos y generaran desconfianza en otros.

En esa página se incluye un botón de Download que al presionarlo carga otra página dentro del sitio:

Acá se aclara que no se trata de una versión oficial de Ares y se simula iniciar la descarga con el siguiente mensaje:

Iniciando descarga del archivo Ares2012Pro.exe… la descarga se iniciará automáticamente en 5 segundos. Si la descarga no se inicia clic aquí para iniciarla de forma manual.

La descarga automática en realidad nunca se inicia, de esta forma puedo medir directamente cuántas personas hacen clic para iniciar la descarga manual, es decir, descargan el programa a pesar de no ser una versión oficial y tener funciones un poco sospechosas :)

Finalmente en la última página se aclara que se trata de un experimento y que las descargas de versiones modificadas no son seguras:

Los resultados:

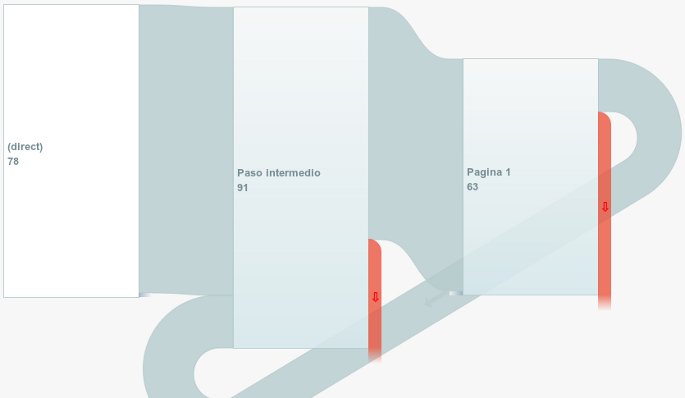

Midiendo el tráfico con un flujo de conversiones se puede ver que todos los usuarios que accedieron a ares.com.uy hicieron clic en el botón Download, pasando a la segunda página (estos datos corresponden a los últimos 60 días):

En la segunda página hay un abandono del 31,9%. El resto, 68,1% continuó hacia la última página, es decir, inició la descarga manual.

En la última página de advertencia hay un abandono del 77%, mientras que un 23% vuelve a la anterior (¿intentarán descargarlo nuevamente?).

Por supuesto, el experimento carece de rigor científico y para obtener mejores resultados tal vez se debería dejar en funcionamiento por más tiempo. Pero los datos no dejan de ser interesantes, al tratarse de tráfico Type-in los usuarios entran convencidos de que se trata del sitio de Ares y la mayoría realiza la descarga a pesar de no ser la versión oficial.

Y me decían que Ares era gratuíto. Yo buscandolo y buscandolo por google con razón me encontraba pura basura.

Al final terminé en la de sourceforge.net creo que fué la que mas me convenció.

Pero cuando no sabes ni como es el sitio original es fácil caer en cualquier otro.

Es verdad, en muchos usuarios genera confusión.

En esas situaciones portales como Softonic pueden ser útiles para sacarse la duda, ya que enlazan a la web del desarrollador. Aunque la descarga directa desde Softonic no la recomiendo :)

Es cierto, la descarga de Softonic la re embarraron incluso hasta me la ha pasado como malware es re spammer eso que hacen :(

Si bien Uruguay es chico y pocos entran a un .uy por typein imagina el desastre que se puede hacer con un dominio .com o .net o mejor aun con un dominio .com con una letra diferente a la marca y una campaña de email :s

Es increíble que la gente no mire o descargue cualquier cosa, y lo peor es que sucede también cuando hablamos de servicios como bancos, y a veces hasta ellos son los culpables por su mala forma de enviar «newsletters»

Es lo que sucede con el ares.com, encima se posiciona bien por la búsqueda «ares».

Si, los datos son de los últimos 60 días… entraban una o dos personas por día, a veces ninguna.

El sitio no estaba indexado en Google, así que todo fue directo y por ser un .uy la mayoría de las IP eran de Uruguay y algunas pocas desde Argentina… Bing lo indexó pero nadie entró desde ahí.

Ah, OK, me había fijado en los porcentajes.

Imagina que significa el 78, 91 y 63 de la gráfica y la parte donde dice que eso fue en 60 días :P

Muy bueno el experimento, Alejandro. Por curiosidad, ¿entró mucha gente, teniendo en cuenta que según dices había que teclear ares.com.uy con la doble extensión?

Me parece un excelente experimento y está muy bueno, suerte no te aprovechas de ellos, pero lo bueno es que cuanto más usuarios caigan en la trampa de los verdaderos «malos» y más computadoras rotas existan, menos boludos van a estar descargando sin mirar jaja :) y no porque aprendan si no solo porque quedan fuera.