El día de ayer gran parte del mundo se vio afectado por WannaCry, un ransomware que además de cifrar los archivos de sus víctimas y pedir el clásico rescate con Bitcoins, se propagaba por las redes locales utilizando un gusano que aprovechaba una vulnerabilidad crítica de Windows conocida como MS17-010.

Es decir que si una computadora se infecta, otras que estén conectadas a su misma red local también podrían infectarse automáticamente si son vulnerables.

Esta vulnerabilidad de Windows fue parcheada en el pasado mes de marzo, pero aún así ha logrado infectar a miles de computadoras en todo el mundo, principalmente de empresas que suelen tener muchos equipos conectados entre sí.

Dado el gran impacto que ha tenido, Microsoft lanzó en el día de ayer parches especiales para Windows XP, Windows 8 y Server 2003 dado que son sistemas aún muy utilizados pero que ya no reciben actualizaciones de seguridad de forma periódica como las versiones más recientes de Windows.

Cabe mencionar que aunque tengas todo actualizado, el ransomware en sí igualmente puede terminar infectando tu equipo como cualquier otro malware que se propaga por correos spam, enlaces, programas falsos y diversas técnicas de ingeniería social. La vulnerabilidad en Windows fue algo que simplemente se aprovechó para propagarlo aún más.

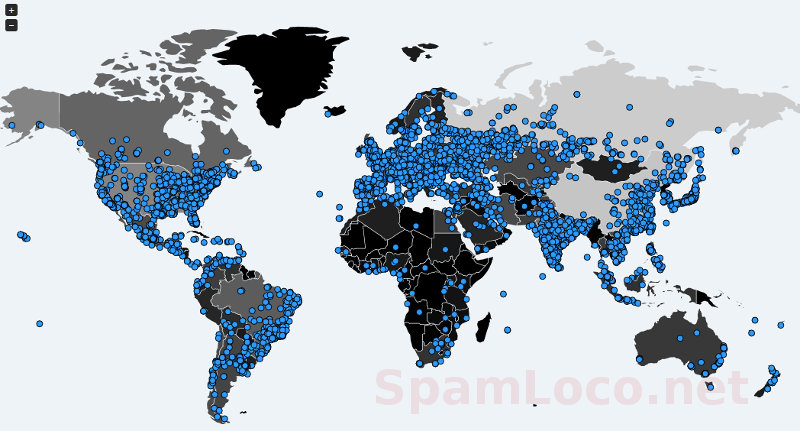

En el siguiente mapa de https://intel.malwaretech.com se puede ver el alcance que ha tenido el ataque, afectando a prácticamente todos los países incluyendo a Uruguay:

Y aquí se puede ver un mapa en tiempo real con las infecciones activas: intel.malwaretech.com/WannaCrypt.html

Una vez que WannaCry se ejecuta en un equipo, comienza a cifrar con RSA de 2048 bits todo tipo de archivos desde .jpg, .doc, .mp4 hasta extensiones de archivos que seguramente nunca has visto. No cifra todo el disco duro, sino los archivos que encuentra del usuario de Windows en ejecución.

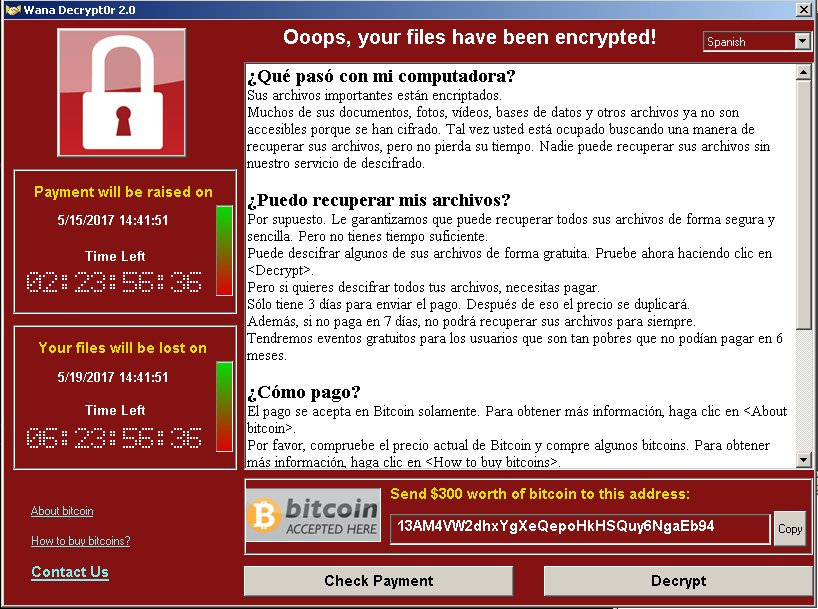

Luego aparece una ventana como la siguiente (compartida en Twitter por @assolini):

O ransomware WannaCry mostra o pedido de resgate em vários idiomas, incluindo Português e Espanhol pic.twitter.com/maBIl9xfIB

— Fabio Assolini (@assolini) 12 de mayo de 2017

De momento no hay forma de romper el cifrado para recuperar los archivos, pero se recomienda no pagar para evitar seguir financiando a los ciberdelincuentes y porque además no hay garantías de que se podrán recuperar los archivos. Lo que se debe hacer es eliminar el malware del equipo y tratar de recuperar los archivos de otra forma, por ejemplo desde backups.

Actualización: se ha desarrollado una herramienta que puede ayudar a recuperar archivos bajo ciertas condiciones.

En la imagen se puede ver la dirección de Bitcoin a la cual hay que pagar, no es la única que están utilizando para recibir los pagos, pero esta en particular ha realizado de momento 23 transacciones de acuerdo a blockchain.info, es decir recibido unos 6.900 dólares.

Otras direcciones detectadas se pueden ver en el siguiente tweet de un investigador, suman en total unos 17 mil dólares recibidos lo cual no es mucho considerando la magnitud del ataque, aunque muchas víctimas seguramente aún estén pensando qué hacer para recuperar sus archivos:

The only 3 BTC addresses I have seen are:https://t.co/9BvoCHEf1Vhttps://t.co/XfS6BYw8aFhttps://t.co/zB39pcTXeC

— x0rz (@x0rz) 12 de mayo de 2017

Update: actualmente (14/05 a las 01:15 -3 GMT) entre las tres cuentas se suman 16.45162378 bitcoins, casi 30 mil dólares.

¿Cómo protegerse de WannaCry?

Actualización: en Telefónica han desarrollado una herramienta que puede ayudar a recuperar los archivos cifrados por WannaCry, los detalles se pueden encontrar aquí.

En el 2007 escribía este artículo titulado ¿Es bueno actualizar Windows? Y 10 años después todavía hay muchas personas que se lo preguntan e incluso consideran que es algo malo, cuando en realidad es todo lo contrario.

Las actualizaciones de cualquier sistema operativo y programa suelen incluir la mayoría de las veces parches de seguridad que solventan vulnerabilidades, como la que fue aprovechada con WannaCry.

Por lo tanto se debe mantener todo actualizado para estar más seguros y en caso de no poder hacerlo por cuestiones de compatibilidad con algunas aplicaciones, se deben aplicar medidas para reducir el impacto de posibles ataques, como por ejemplo no utilizar el usuario Administrador de Windows, limitar los permisos, entre otras medidas.

Para el caso del ransomware lo mejor es contar con respaldos de seguridad que sean actualizados de forma periódica.

También es necesario utilizar antivirus, aunque algunos informáticos desinformados te digan que no sirven para nada. Muchos tienen funciones que permiten detectar ataques complejos y los bloquean antes de que lleguen a realizar algún daño, por supuesto no son 100% efectivos pero en materia de seguridad no hay nada que te asegure la seguridad absoluta.

Existen además herramientas específicas para protegerse de los ransomwares como Latch ARW, Malwarebytes Anti-Ransomware y AntiRansom 2.0, todas estas bloquean a WannaCry.

WannaCry y Telefónica:

No puedo dejar de mencionar a @chemaalonso en todo esto, tal vez la cara más visible de la empresa cuando se habla de seguridad, ya que fue el centro de atención en gran parte del mundo hispanohablante, principalmente en España.

Este ransomware afectó a hospitales, universidades, instituciones gubernamentales y empresas de todo el mundo. Telefónica fue una de ellas y de las primeras en reportar el ataque, ayudando además a otras empresas y a los fabricantes de antivirus para crear las firmas que detectan el malware.

Por más detalles les recomiendo leer el artículo que Chema ha publicado en su blog «El ataque del ransomware #WannaCry«, donde explica de forma clara todo lo que ha sucedido y las acciones que han tomado ante el incidente.

Comentarios finales:

Algo interesante de este ataque masivo es la vulnerabilidad de Windows que se aprovechó para aumentar la propagación de WannaCry. Por aquí pueden encontrar detalles técnicos y la forma de probarla utilizando Metasploit gracias a la investigadora argentina Sheila Berta.

Como comentaba al principio, la vulnerabilidad fue parcheada por Microsoft en marzo luego de aparecer como un 0-Day. Unas semanas después un grupo denominado The Shadow Brokers filtró una serie de exploits de la Agencia de Seguridad Nacional de Estados Unidos (NSA) y entre ellos se encontraba casualmente uno que aprovechaba la mencionada vulnerabilidad de Windows.

Esto genera una pregunta obvia ¿si en su poder tenían esta herramienta, qué otros 0-day son capaces de aprovechar actualmente para hacer de las suyas? El impacto que pueden tener ya lo hemos visto.

Por último, comentar una particularidad de esta versión de WannaCry, los investigadores analizando muestras del malware descubrieron que intenta conectarse con el siguiente dominio:

iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea . com

Si la conexión es exitosa el equipo no se infecta ni se intenta atacar otros sistemas de la red, pero si la conexión con el dominio falla entonces el malware se activa, cifra los archivos y se propaga.

¿Por qué los creadores han hecho esto? Se sospecha que era un mecanismo de protección para desactivar el malware en ambientes de prueba (anti-sandboxing), pero el dominio se encontraba libre, así que lo han registrado y ahora siempre responde de forma exitosa lo cual ha detenido el ataque como un «kill switch». La historia y los detalles sobre esto se pueden leer en este artículo de malwaretech.com.

Por supuesto no se descarta que puedan aparecer otras variantes del ransomware o bien otros tipos de malware que aprovechen la misma vulnerabilidad de Windows para propagarse.

WannaCry por el mundo, se propagó incluso hasta los cajeros automáticos!:

We will never forget #wannacry 12.05.2017 Part 1 pic.twitter.com/zqcEndddgM

— Sergey k1k Golovanov (@k1k_) 13 de mayo de 2017

We will never forget #WannaCry 12.05.2017 part 3 pic.twitter.com/gcHOIInRiA

— Sergey k1k Golovanov (@k1k_) 13 de mayo de 2017

Just got to Frankfurt and took a picture of this… #Sbahn, you got a #Ransomware! pic.twitter.com/w0DODySL0p

— Marco Aguilar (@Avas_Marco) 12 de mayo de 2017

We will never forget #WannaCry 12.05.2017 part 4 pic.twitter.com/TZDXOknFWI

— Sergey k1k Golovanov (@k1k_) 13 de mayo de 2017

Shocking that our @NHS is under attack and being held to ransom. #nhscyberattack pic.twitter.com/1bcrqD9vEz

— Myles Longfield (@myleslongfield) 12 de mayo de 2017

…und der Bhf Neustadt so: pic.twitter.com/T4BfmaugYi

— Moohten Moohtinowski (@Moohten) 12 de mayo de 2017

A ransomware spreading in the lab at the university pic.twitter.com/8dROVXXkQv

— 12B (@dodicin) 12 de mayo de 2017

MS17-010 worm is so trivial to repurpose and reactivate I doubt we will see it stopping anytime soon, our lab is getting battered by it. pic.twitter.com/f7t5I8lzKw

— Hacker Fantastic (@hackerfantastic) 13 de mayo de 2017

The ransomware virus has spread to Deutsche Bahn computers, appears on train station screens pic.twitter.com/uUF97Huqrd (via @Nick_Lange_ )

— Gregor Peter (@L0gg0l) 12 de mayo de 2017

Ale porque no subis mas cosas?

Un poco falta de tiempo por trabajo y otro poco es falta de práctica, hace tanto que no escribo artículos que me cuesta arrancar de nuevo.

Pero ya volveré, gracias por preguntar!

Hola. Primero, gracias artículo, despejó varias dudas. Una pregunta: ¿El dominio iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea se debe bloquear o se debe dar acceso a este? Por ejemplo, en Claro Colombia ya fue bloqueado directamente por la empresa.

Gracias, saludos.

Según lo q entiendo la conexión inhabilita el virus, pero esta el peligro q al tener la conexión activo propague un troyano y no querrá tener una puerta trasera en tu equipo.

Nota: Adicional esa conexión es una URL es de nivel 5 en la web profunda donde están los hacker peligrosos.

Hola Rodrigo. Aquí la respuesta a tu pregunta, directamente de Microsoft:

In other words, unlike in most malware infections, IT Administrators should NOT block these domains. Note that the malware is not proxy-aware, so a local DNS record may be required. This does not need to point to the Internet, but can resolve to any accessible server which will accept connections on TCP 80.

https://blogs.technet.microsoft.com/mmpc/2017/05/12/wannacrypt-ransomware-worm-targets-out-of-date-systems/

Como comenta Gustavo «NOT block these domains».

No habría que bloquear el dominio, aunque muchos ISP ya lo hicieron.

Dejo este artículo donde hay más información, escrito por personas que han analizado el código: http://www.hacking4badpentesters.com/2017/05/wannacry-kill-switch-o-no-kill-switch.html

Están apareciendo variantes que no utilizan ese mecanismo del dominio para desactivarse.