Los ciberdelincuentes suelen aprovechar las noticias de carácter mundial para hacer de las suyas y esta vez no han dejado pasar el atentado de Boston ni la explosión ocurrida en una planta fertilizadora de Waco (Texas).

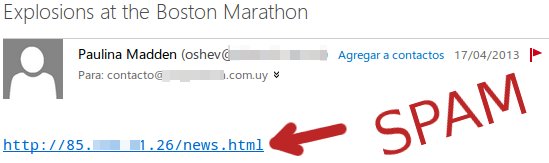

En las últimas horas se han detectado correos spam con enlaces maliciosos que buscan infectar los equipos. En las siguientes capturas se pueden ver dos de ellos que he recibido:

Ambos correos tienen el mismo formato y utilizan técnicas similares para infectar:

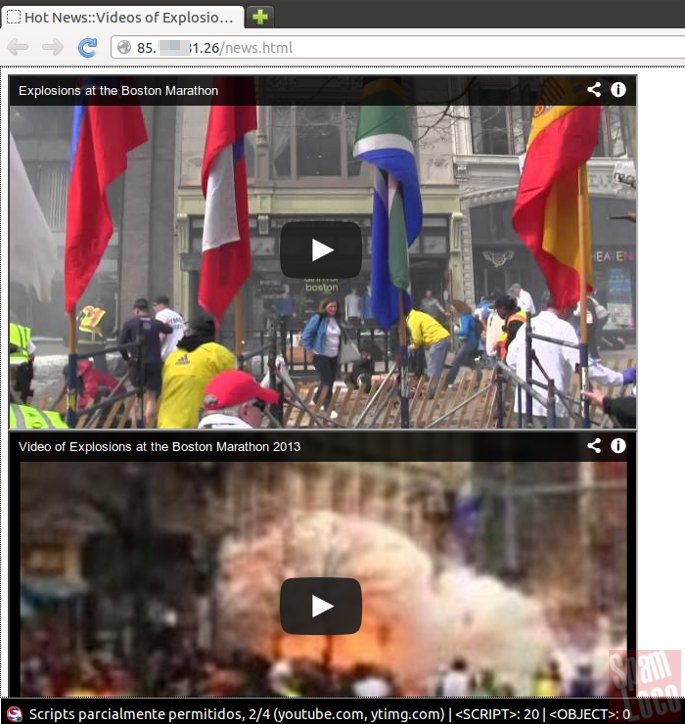

Bajo el asunto “Explosions at the Boston Marathon” y “Waco Explosion HD” los correos sólo incluyen un enlace que carga una página donde se pueden ver varios videos de YouTube:

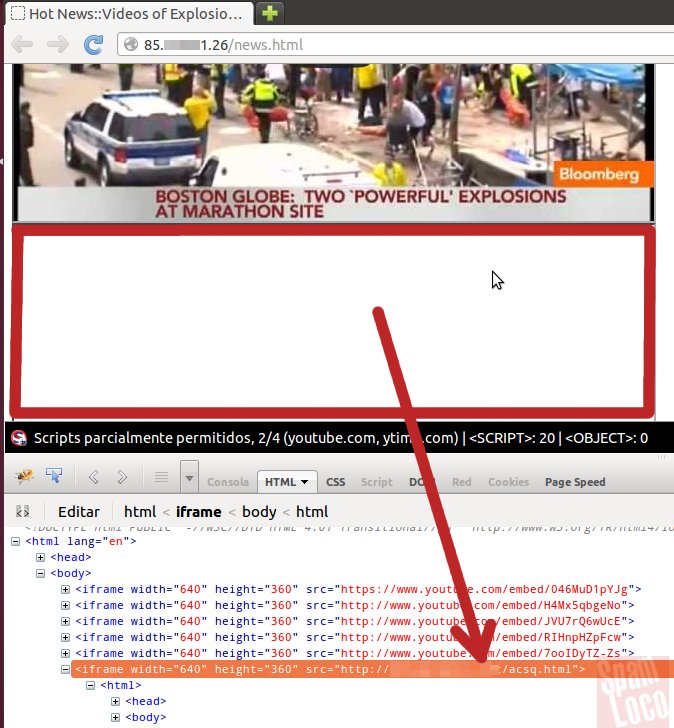

Esto en principio no parece ser algo malo, pero al final de las páginas cargan mediante un iframe (¿qué es un iframe?) a otra página con códigos maliciosos que buscan vulnerabilidades y las explotan para instalar malware de forma automática (exploits).

En otras palabras, mientras las víctimas miran los videos sus equipos son atacados de forma silenciosa:

Como vemos el engaño es sencillo de detectar, pues son correos inesperados y en inglés que sólo contienen un enlace sospechoso, razón suficiente para no hacer clic y eliminarlos.

Además aunque no se puede apreciar plenamente en las capturas que comparto, la primer sección de los enlaces es una IP (números) en lugar de un nombre de dominio… ese es otro detalle típico de los correos spam. En estos casos las direcciones IP son de origen ruso, basta ingresarlas en un servicio como domaintools.com para verlo.

Por otro lado, la técnica del iframe para cargar códigos maliciosos dentro de las páginas es utilizada por los atacantes desde hace mucho tiempo, en el artículo que publiqué hace algunos días sobre las redirecciones que se podrían realizar con los servicios de Google lo comenté como uno de los métodos que se pueden implementar para manipular el comportamiento de una página.

Espero que la información resulte útil y si reciben correos como estos no hagan clic en los enlaces pues podrían terminar con el equipo infectado sin darse cuenta! Si ya lo hicieron, realicen un escaneo completo con el antivirus actualizado, luego para asegurarse realicen otro con un antivirus online (pueden ver una lista aquí) y finalmente una pasada con MalwareBytes nunca viene mal.