Hace algunos días se publicaron los videos de la Rooted CON 2012, una conferencia que se realiza todos los años en España. Estuve mirando una de las ponencias dada por Chema Alonso y Manu «The Sur», ambos especialistas en seguridad de la empresa Informática 64.

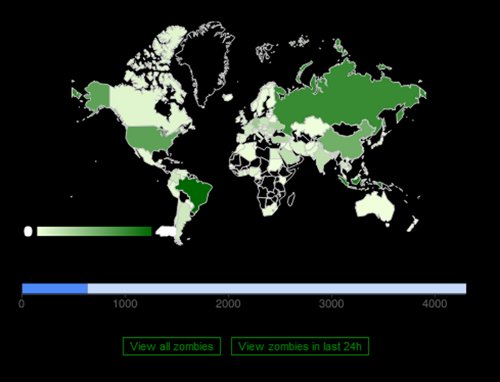

Durante 40 minutos dan a conocer los detalles de un experimento que realizaron con una botnet basada en JavaScript.

Básicamente lo que hicieron fue montar un servidor proxy que cargaba código JavaScript especialmente manipulado para realizar un ataque Man in the Middle (hombre en el medio). Recordemos que los proxys en internet suelen ser utilizados para ocultar la IP real del equipo o navegar de forma «anónima», muchas veces quienes los utilizan están pensando en hacer cosas malas.

Este código JavaScript manipulado se guardaba en la caché de los navegadores y permitía, mientras no fuera borrada, identificar al equipo, acceder a las cookies (robar sesiones) y acceder a los campos de los formularios (código HTML). En otras palabras, el navegador quedaba de cierta forma troyanizado con JavaScript.

Por supuesto, todo esto fue realizado sin intenciones maliciosas, además eran los propios usuarios lo que se conectaban intencionalmente al servidor de ellos para navegar. Durante el experimento se encontraron con usos del proxy muy curiosos e incluso ciberdelincuentes que lo utilizaron para hacer de las suyas.

Sobre el final de la presentación, realizan una demo en vivo para que se entiendan mejor los riesgos del ataque:

Chema Alonso y Manu "The Sur" – Owning “bad” guys {and mafia} with Javascript botnets [RootedCON 2012] from rootedcon on Vimeo.

Seguramente, luego de ver la charla comenzarás a tomar mayores precauciones al navegar por páginas extrañas como borrar la caché, navegar en modo privado o evitar la ejecución de JavaScripts desconocidos (recuerdan el post de Firefox + Noscript?).

Por último, para aquellos que quieran aprender más… Chema ha publicado en su blog una serie de 5 artículos que explican en detalle todo lo realizado en el experimento. Muy bueno!

Detalles del experimento: Owning bad guys & mafia with Javascript botnets